CopyRight©2020-2030 www.poppur.com

现在这个移动网络时代,家家户户都少不了无线路由器这玩意(就是大家口头上说的wifi)。大部分人用的可能是安装宽带时附赠的。而少数家里面积比较大的,或是对路由器信号与稳定性有要求的,会另行购买更高档的无线路由器,而本文的主角Netgear正正就是进口高档无线路由器代表品牌之一。

如果我告诉你,这种花了几百上千元购买的高档路由器,轻松就能被别有用心的人控制,从而监控你家的摄像头,或者获取所有你发出接受的文件图片与微信等信息,你害不害怕?

早在今年8月,就有国外用户在Reddit上反映,自家的Netgear路由器存在明显的漏洞,能轻易被人解锁,并控制整个家庭的无线网络。他们把这一消息反馈给了Netgear,然而3个月过去了却没有明显进展。一气之下在近日该用户把这个漏洞及利用方法放到了网络上。涉及本次Netgear路由器漏洞的产品型号包括:

R6250

R6400

R6700

R7000

R7100LG

R7300

R7900

R8000

这基本上就是近1-2年Netgear发布的近乎全部无线路由器产品了,也就是说如果你家里是最近1-2年才购买的Netgear品牌无线路由器,极有可能就是带有这一高危安全漏洞的。如果你看一下家里的无线路由器是Netgear这个牌子,然后看一下路由器底部的标签也属于以上型号,请立刻使用以下方法测试你的路由器是否有这个漏洞缺陷。

Netgear无线路由器漏洞检测方法

首先,当你连上你家里的wifi后,随便用其中一台电脑,在浏览器输入以下代码

http://[RouterIP]/cgi-bin/;REBOOT

其中,[RouterIP]是你的无线路由器IP地址,要替换为192.168.1.1或10.0.0.1。当然大部分的Netgear路由器也可以用以下代码,连IP都不需要知道了

http://routerlogin.net/cgi-bin/;REBOOT

如果输入以上代码并访问该网页后,你的浏览器提示你输入账户和密码,那恭喜你,你的Netgear无线路由器没有这个问题。而如果什么都不问,无线路由器直接就重启了,哪么你的无线路由器就是有问题的。目前,Netgear方面已经紧急放出了修复此故障的beta(测试)版无线路由器固件,你可以在这里下载:http://kb.netgear.com/000036386/CVE-2016-582384 。

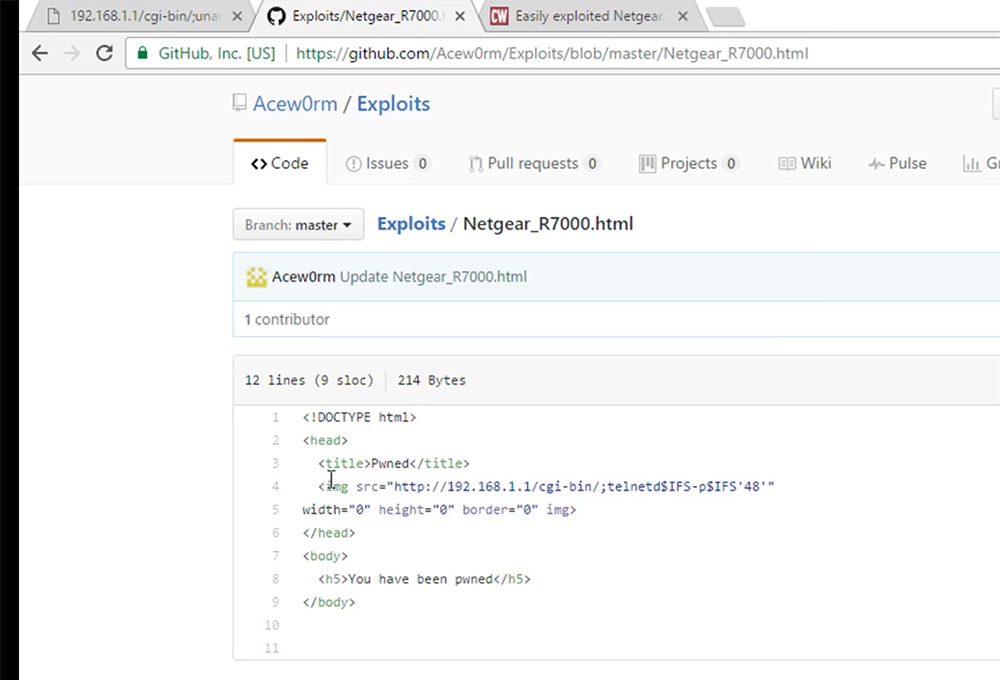

你上网的时候浏览图片就已经能让对方控制你的Netgear无线路由器

所以我们POPPUR在这里呼吁:如果你使用的正是有问题的Netgear无线路由器,当出现这一漏洞后,坏人能直接获得你的无线路由器最高级权限,能直接在里面安装各种木马,个中的高手还能控制你家里的各种安防措施,又或是截获你的网银账号密码等重要信息。所以如果你经常用无线网络传输一些高度敏感的信息,建议先不要用Netgear无线路由器几天,等Netgear方面正式放出修复版的固件后,升级了,再使用。如果实在要用,建议运行此代码:http://192.168.1.1/cgi-bin/;killall$IFS’httpd’ 。这将会暂时禁用netgear无线路由器的Web控制面板访问功能(之前的那个解锁脚本就执行不了),直到下一次你硬重启路由器。

如果您不确定自己的Netgear无线路由器是否有这个高危漏洞,或晚些修复固件出来后不知道怎么升级,可以关注我们微信公众号POPPUR,我们会尽可能给您帮助。

上一篇:只需500元,AirBar帮你把笔记本“改造”成触屏

下一篇:Expanda便携显示器:把MacBook变成双屏笔记本?

-

无相关信息